11月12日資安業者BlackBerry指出,他們發現使用iOS間諜軟體LightSpy的攻擊者身分,就是惡名昭彰的中國駭客組織APT41,並指出這些駭客也鎖定政治人物及記者的電腦,打造Windows惡意程式框架DeepData Framework,事隔數日,有其他研究人員公布新的調查結果。

資安業者Volexity指出,他們在今年7月,於執行Fortinet的VPN用戶端的Windows電腦裡,察覺零時差漏洞(目前尚未登記CVE編號),此為可導致帳密洩漏的弱點,攻擊者可藉由用戶端FortiClient的處理程序,從記憶體內竊取帳密資料。

研究人員從分析惡意程式DeepData的過程裡,發現駭客利用這項漏洞竊取FortiClient帳密資料,而這項工作他們是透過其中一項外掛程式達成。研究人員將這項漏洞利用的情況,於7月18日通報,Fortinet於24日確認漏洞,但截至目前為止,研究人員不確定Fortinet是否已經著手修補。

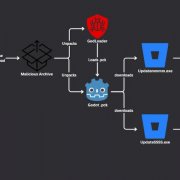

針對惡意程式的來歷,研究人員認為開發者是中國國家級駭客組織BrazenBamboo,這組人馬與LightSpy、DeepData、DeepPost惡意軟體家族有所聯繫。他們也揭露駭客設計的部分攻擊流程,包含如何利用FortiClient漏洞,以及得逞後透過DeepPost外傳資料的手段。

研究人員注意到DeepData的原因,主要是發現名為deepdata.zip的壓縮檔,當中包含了惡意程式載入工具data.dll、DeepData的虛擬檔案系統(VPS)檔案mod.dat,以及使用說明檔案readme.txt。值得留意的是,攻擊者必須使用命令列才能執行惡意程式。

其中,DeepData的核心元件,就在上述的VPS檔案裡面,攻擊者一旦下達命令,惡意程式載入工具就會將存放於VPS的元件解開並執行。而這些核心元件的內容,包含能載入外掛程式的Shell Code、事件記錄收集工具,以及收集微信、飛書等即時通訊平臺資料的程式庫。此外,DeepData也透過偽裝成DirectX元件的程式庫,監控受害電腦的Line、飛書、微信應用程式是否在運作。

而對於駭客使用的外掛元件,研究人員一共確認了其中的12個,最特別應該就屬前述提及針對FortiClient而來的工具,他們提及,駭客針對此VPN系統打造外掛的情況,並不常見。

附帶一提的是,研究人員發現BrazenBamboo也開發Window版LightSpy,但與macOS版有所不同,Windows版大部分的程式碼都直接在記憶體內執行,而能避免於電腦磁碟留下痕跡。

熱門新聞

2024-12-03

2024-11-29

2024-12-02

2024-12-02

2024-12-03