中國駭客鎖定電信業者發動攻擊,從而進行間諜活動的情況,這幾個星期以來不斷浮出檯面,最近一波是Salt Typhoon針對美國電信業者的事故,傳出受害電信業者涵蓋AT&T、Lumen、T-Mobile、Verizon,但有知情人士透露,受害的國家並不只是美國,其他國家的電信業者也有遭受中國駭客攻擊的情況,如今有研究人員證實此事。

資安業者CrowdStrike揭露從2020年開始活動的中國駭客組織Liminal Panda,這些駭客擁有廣泛的電信網路知識,甚至相當熟悉各家電信業者之間如何互相連結,而能夠在成功滲透部分電信伺服器後,進一步對其他地區的供應商下手。

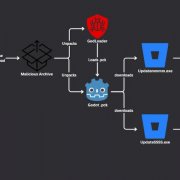

該組織使用支援電信行動網路的通訊協定,像是模擬GSM通訊協定來啟用C2,或是透過開發工具接收行動用戶資訊、通話中繼資料,以及簡訊文字。

究竟這些駭客的目的為何?研究人員認為,很有可能是從事情報收集。由於這群駭客過往專門針對南亞和非洲的電信業者,他們推測這些區域將是主要的攻擊目標。研究人員也特別提及,這些駭客的攻擊目標與國家利益一致的情況,因為,受害電信業者都位於中國推動一帶一路(縮寫為B&R或BRI)的國家。

附帶一提的是,2021年,CrowdStrike揭露駭客組織LightBasin(UNC1945)針對電信業者的攻擊行動,根據最新出爐的調查結果,CrowdStrike認為當初的攻擊其實是Liminal Panda所為,為何會出現不同的攻擊者身分判斷?原因是當時有多組人馬在同一個遭到入侵的網路環境從事惡意活動,使得相關攻擊行為難以判斷責任歸屬。

當時CrowdStrike表示,攻擊者專門針對Linux及Solaris伺服器下手,先是透過密碼噴灑(password-spraying)手法,入侵電信業者外部的DNS伺服器(eDNS),並部署後門程式PingPong竊取帳密資料,以及進行橫向移動。

此外,對方也使用公開能取得的後門程式TinyShell,以及Serving GPRS Support Node(SGSN)模擬軟體,建立C2通訊,目的是偽裝成合法流量來隱匿行蹤。

熱門新聞

2024-12-03

2024-11-29

2024-12-02

2024-12-02

2024-12-03