中國駭客運用惡意軟體框架Winos 4.0從事攻擊行動的情況,今年已發生數起資安事故,例如:6月趨勢科技揭露駭客組織Void Arachne的攻擊行動,假借提供AI應用程式的名義,向簡體中文用戶散布這款惡意軟體;到了11月初,另一家資安業者Fortinet指出,有人利用這款惡意程式框架疑似鎖定教育機構下手,如今相關的攻擊行動再度傳出。

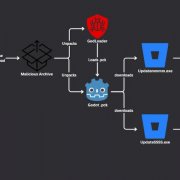

資安業者Rapid7指出,他們在11月初發現了名為CleverSoar的惡意程式部署工具(Installer),攻擊者的主要目標,是慣用簡體中文與越南文的使用者。駭客意圖利用這款部署工具在受害電腦植入多種惡意程式,並保護這些軟體的運作不受到干擾。

而這些對方使用的惡意程式,包含了Winos 4.0進階版本,以及名為Nidhogg的Rootkit程式。攻擊者能夠用來側錄鍵盤輸入內容、資料外洩、繞過安全防護措施,甚至能進一步控制受害電腦。究竟攻擊者的目的為何?研究人員推測,主要很有可能是為了進行更深入的監控,並且截取特定的資料。

究竟攻擊者的身分為何,目前仍不明朗,但研究人員提及,這些駭客很可能曾經散布木馬程式ValleyRAT,並利用Winos 4.0攻擊教育機構。

駭客最早可能在今年7月下旬打造CleverSoar,攻擊者提供MSI安裝程式,一旦受害者執行,電腦就會啟動該惡意程式部署工具。

該部署工具首先會檢查電腦的語言設定,確認是否為簡體中文或越南文,若非這兩種語言,此工具就會終止運作,這樣的配置,也突顯這是一起針對性的攻擊行動。根據駭客散布的MSI安裝程式檔名,研究人員推測,很有可能是假借遊戲相關應用程式散布。

值得留意的是,駭客在植入各式惡意程式的過程裡,CleverSoar還會停用受害電腦的防毒軟體,此外,為了避免於研究人員的虛擬機器環境運作,攻擊者還呼叫特定參數,運用SMBIOS韌體表來確認是否在真實的電腦執行。

再者,攻擊者也會利用特定的功能涵數,檢查Microsoft Defender的模擬器狀態,來確認執行的環境狀態。

為了讓惡意程式能正常運作,CleverSoar也運用特定的群組原則,防止第三方的DLL元件注入,這麼做是針對防毒軟體和EDR系統的掛鉤行為而來,使得這類系統無法於正在執行的處理程序當中,注入資安防護元件相關的DLL檔案。

熱門新聞

2024-12-03

2024-11-29

2024-12-02

2024-12-02

2024-12-03