最近2年駭客利用合法元件癱瘓防毒軟體及EDR系統的情況,不斷有資安事故傳出,其中最常見的手法,便是使用過時的驅動程式,以作業系統核心層級來干擾這些資安防護機制的運作,但如今有人轉向其他工具來突破防線。

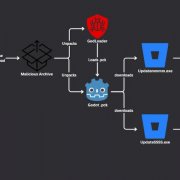

資安業者Check Point指出,他們發現名為GodLoader的惡意軟體,從今年6月底開始透過開源遊戲引擎Godot,並執行特製的GDScript指令碼,駭客藉此觸發惡意指令,並於受害電腦載入惡意軟體,迄今約有1.7萬臺電腦遭到感染,而且,許多防毒軟體可能無法偵測攻擊者使用的惡意指令碼,因為將這些程式送到惡意軟體分析平臺VirusTotal檢測,鮮少有防毒引擎將其視為有害。

值得留意的是,該惡意軟體散布的管道,是濫用程式碼儲存庫GitHub組成的Stargazers Ghost網路,從9月至10月,約有200個儲存庫用於散布GodLoader。

另一方面,這樣的手法能夠針對多種類型的裝置進行跨平臺攻擊,範圍涵蓋Windows、Linux、macOS電腦,以及安卓和iOS裝置。雖然研究人員這次只找到針對Windows電腦的惡意軟體,但他們也發現藉此將有效酬載傳到Linux及macOS環境的作法。

針對這波攻擊的危險性,研究人員認為,遊玩以Godot開發遊戲的玩家都有可能曝險,他們估計超過120萬人會成為駭客下手的標的。攻擊者可假借提供遊戲修改器或其他工具,利用Godot在使用者電腦執行惡意指令碼。

而被駭客用來夾帶攻擊程式的管道Godot,其實是開源的遊戲開發平臺,提供高度彈性、對使用者友善的操作介面,以及豐富的功能,開發者可用來打造2D或3D遊戲,並將成品輸出為各種平臺的版本,除了電腦、行動裝置版本,開發者也能以網頁的形式(HTML5)提供玩家遊玩。其中,Godot核心引擎使用類似Python的指令碼語言GDScript,以便開發人員用於打造遊戲。

但功能如此全面的GDScript,也成為攻擊者利用的對象,研究人員提及,此語言能讓攻擊者迴避沙箱和虛擬機器,也可以遠端執行有效酬載,在此同時,攻擊者因為使用了這項合法工具,而能夠迴避偵測。

針對遊戲開發工具被濫用的情況,Godot遊戲引擎維護團隊及資安團隊成員Rémi Verschelde找上資安新聞網站Bleeping Computer,並提出說明,他們表示,已經得知Check Point公布的調查結果,並認為這種型態的弱點也同樣可能會出現在其他遊戲開發引擎,而會遭到濫用。

這種攻擊手法必須搭配特定條件,Rémi Verschelde表示,攻擊者必須將Godot的部分執行元件(runtime)與PCK檔案一起傳送,而且,使用者必須將執行元件與PCK檔放置於相同資料夾,並啟動相關元件。除非攻擊者搭配作業系統層級漏洞,否則他們無法讓使用者執行檔案就中招,Rémi Verschelde認為,由於還要將Godot元件帶到受害電腦上,這類方法並非駭客偏好的觸發作業系統漏洞管道。

熱門新聞

2024-12-03

2024-11-29

2024-12-02

2024-12-02

2024-12-03