Aktivieren der Überprüfung auf Nicht-Anbietermuster

Sie können die Überprüfung auf Nicht-Anbietermuster aktivieren. Nicht-Anbieter-Muster entsprechen Geheimnissen wie private Schlüssel, und sie weisen einen höheren Anteil an Fehlalarmen auf.

Weitere Informationen zu Nicht-Anbieter-Mustern findest du unter „Unterstützte Scanmuster für geheime Schlüssel.“

Aktivieren der Erkennung von Nicht-Anbietermustern für ein Repository

-

Navigieren Sie auf GitHub zur Hauptseite des Repositorys.

-

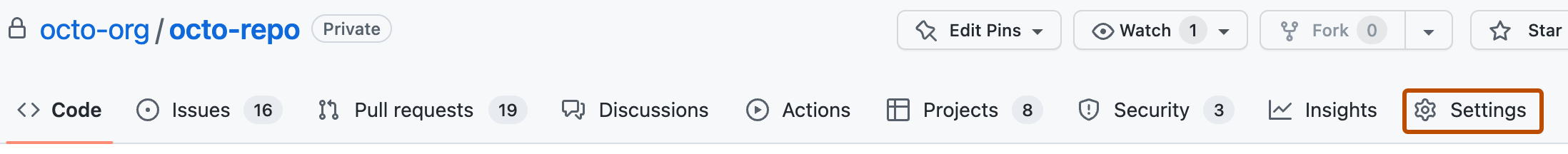

Wähle unter dem Namen deines Repositorys die Option Einstellungen aus. Wenn die Registerkarte „Einstellungen“ nicht angezeigt wird, wähle im Dropdownmenü die Option Einstellungen aus.

-

Klicke im Abschnitt „Sicherheit“ auf der Randleiste auf Codesicherheit und -analyse.

-

Klicken Sie unter Secret scanning rechts neben "Nicht-Anbieter-Muster" auf Aktivieren.

Aktivieren der Erkennung von Nicht-Anbietermustern für eine Organisation

Sie können das Scannen nach Nicht-Anbieter-Mustern auf Organisationsebene aktivieren, indem Sie die mit GitHub-recommended security configuration verwenden oder eine benutzerdefinierte Sicherheitskonfiguration anwenden. Weitere Informationen finden Sie unter "Anwendung der von GitHub empfohlenen Sicherheitskonfiguration in Ihrer Organisation" und "Creating a custom security configuration."